Table des matières

L’injection XSS : Une menace persistante dans le Top 10 OWASP

Les injections XSS figurent parmi les attaques web les plus courantes en raison de leur facilité d’exécution, leur discrétion et leur efficacité redoutable. Leur présence constante dans le classement Top 10 de l’OWASP confirme cette réalité.

D’après plusieurs études, votre site ou application présente actuellement un risque sur deux d’être exposé à cette vulnérabilité largement sous-estimée. Comprendre sa nature, ses mécanismes et les moyens de protection est donc essentiel. C’est exactement ce que nous allons explorer dans la suite.

🚨 En résumé :

🔍 C’est quoi une XSS ? : une attaque (Cross-Site Scripting) où un pirate injecte du code malveillant (souvent JavaScript) dans l’interface web d’un utilisateur final. Ce code s’exécute dans le navigateur de la victime.

⚠️ Objectif du pirate ? Voler la session utilisateur (cookies), dérober des données sensibles, effectuer des actions à son insu, ou mener des attaques de phishing.

📊 Types principaux : Stockée (permanente), Reflétée (temporaire via le serveur) et Basée sur le DOM (côté client).

🛡️ Comment se protéger contre les XSS ? Encoder systématiquement toutes les entrées utilisateur avant de les afficher pour neutraliser les caractères spéciaux et empêcher leur exécution.

🔒 Autres mesures clés : mettre en place une Politique de Sécurité du Contenu (CSP) stricte et utiliser l’attribut `httpOnly` pour les cookies d’authentification.

Qu’est-ce qu’une XSS ?

Une XSS (Cross-Site Scripting) est une attaque informatique où un pirate injecte du code malveillant dans l’interface web d’un utilisateur pour modifier le comportement de son navigateur. Selon le code injecté, l’attaquant peut dérober la session de l’utilisateur, le manipuler pour effectuer des actions à son insu, le rediriger vers des sites malveillants ou l’inciter à saisir ses identifiants pour les capturer.

On distingue 3 types principaux d’injections XSS :

- Les XSS stockées : le code malveillant est enregistré de façon permanente et peut affecter même les utilisateurs sensibilisés, car cette attaque ne nécessite pas d’ingénierie sociale.

- Les XSS reflétées : bien que le code ne soit pas permanent, son impact reste considérable.

- Les XSS basées sur le DOM : comme pour le type précédent, le code n’est pas persistant. Pour réussir son attaque, le pirate doit recourir à des techniques d’ingénierie sociale, ce qui permet aux utilisateurs bien sensibilisés de s’en protéger.

De quelle manière une vulnérabilité XSS se manifeste-t-elle ?

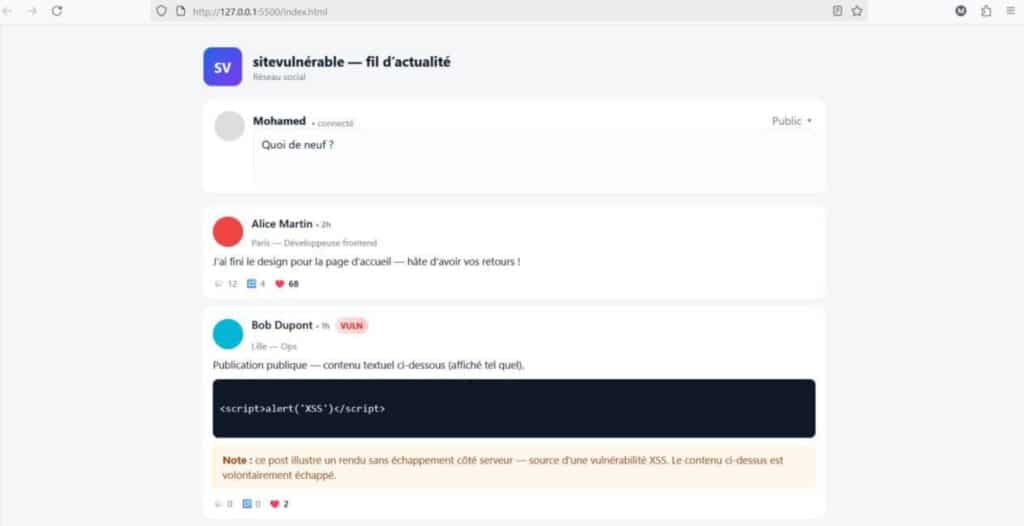

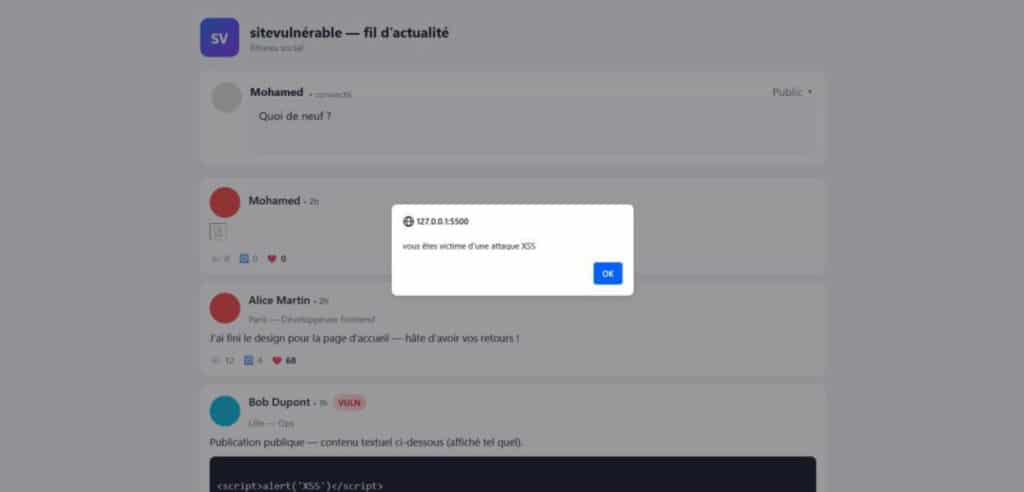

Une faille XSS apparaît quand des données saisies par un utilisateur sont intégrées de façon non sécurisée dans l’interface utilisateur. Pour mieux comprendre ce concept, examinons le cas d’un site web qui offrirait aux utilisateurs la possibilité de partager des publications textuelles.

Si un site web intègre les publications des utilisateurs dans son interface de façon non sécurisée, un attaquant pourrait exploiter cette faille pour insérer du code malveillant. Ce code s’exécuterait automatiquement dans le navigateur des personnes consultant leur fil d’actualité.

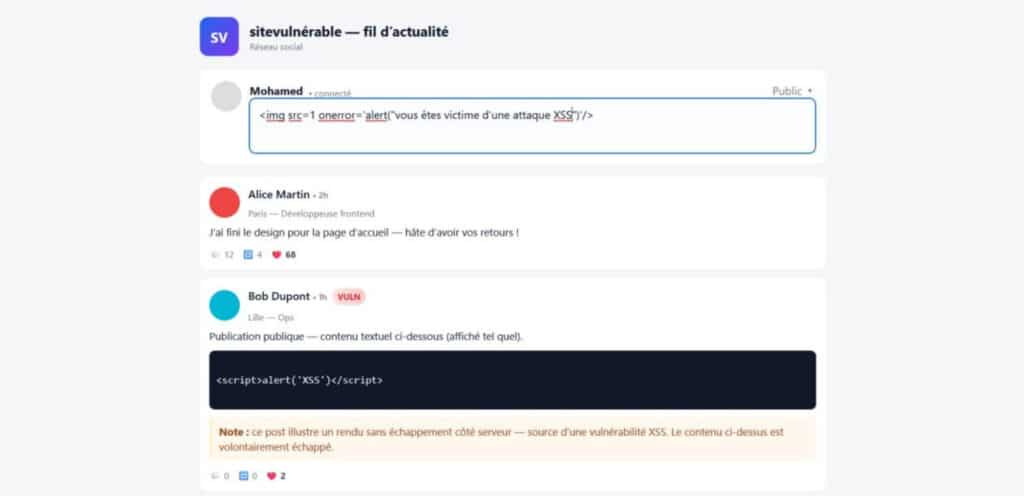

Voici un exemple où un attaquant injecte du code affichant le message “vous êtes victime d’une attaque XSS” :

Le code s’exécute lorsque la victime consulte la page :

Dans un scénario réel, un attaquant n’alerterait pas ses victimes par des messages, mais pourrait plutôt exécuter des actions nettement plus dangereuses.

Risques et impact :

En fonction du code injecté, l’attaquant peut :

- Dérober les cookies de la victime, lui permettant d’usurper son identité sur le site et d’accéder à son compte.

- Accéder à des informations confidentielles visibles dans le navigateur de la victime (comme des coordonnées bancaires affichées dans un espace client) via une attaque XSS.

- Effectuer des opérations sous l’identité de la victime, potentiellement pour augmenter ses privilèges ou prendre le contrôle de son compte.

- Détourner les victimes vers des sites malveillants.

- Mettre en place des attaques de phishing, par exemple en simulant une demande de reconnexion pour capturer les identifiants saisis par la victime.

Comment se protéger contre les attaques XSS :

Protégez-vous contre les attaques XSS en suivant ces mesures essentielles :

- Encodez systématiquement toutes les entrées utilisateur

- Traitez correctement les caractères spéciaux (chevrons)

- Définissez une politique CSP stricte pour bloquer l’exécution de code JavaScript provenant de sources non fiables

- Stockez les jetons d’authentification dans des cookies avec l’attribut httpOnly pour prévenir le vol de sessions en cas d’attaque XSS réussie

Author

Mohamed Aliouche

ALIOUCHE Mohamed, pentester chez intuity, aide les entreprises à identifier et corriger leurs failles de sécurité